Des chercheurs d'ERPScan ont montré dans une vidéo les résultats de l'exploitation d'une vulnérabilité dans le serveur SAP POS. (crédit : D.R.)

Des chercheurs du cabinet ERPScan ont identifié une vulnérabilité dans le serveur Xpress du terminal point de ventes SAP. Cette dernière permet grâce à un simple Raspberry Pi, non seulement de voler des données de cartes de crédit, mais également d'accéder à des privilèges pour changer les prix ou encore arrêter et démarrer à distance ces terminaux.

Les terminaux point de ventes (TPV) constituent des proies de premier ordre pour les cyberpirates en tous genres. Rien qu'en 2016, d'après FireEye, plus d'une douzaine de logiciels malveillants ciblant les TPV utilisés par de nombreux détaillants pour traiter les paiements électroniques ont été découverts. Les systèmes cloud ne sont d'ailleurs pas épargnés avec une vague d'attaques qui a touché également l'été dernier 38 000 entreprises utilisant le système de distribution du canadien Lightspeed.

Parmi les terminaux de points de ventes les plus répandus dans le monde, SAP POS (point of sale) équipe 80% des détaillants composant aux Etats-Unis le Forbes Global 2000. Il fait partie de la gamme de solutions de l'éditeur ciblant le secteur de la distribution. Ce dernier a été passé sur le grill du cabinet ERPScan lors de la conférence Hack in the Box ce 24 août à Singapour détaillant l'exploitation d'une vulnérabilité signalée en avril à SAP qui l'a corrigée seulement quelques jours plus tôt, le 21 août.

Un MacBook facturé 1 euro

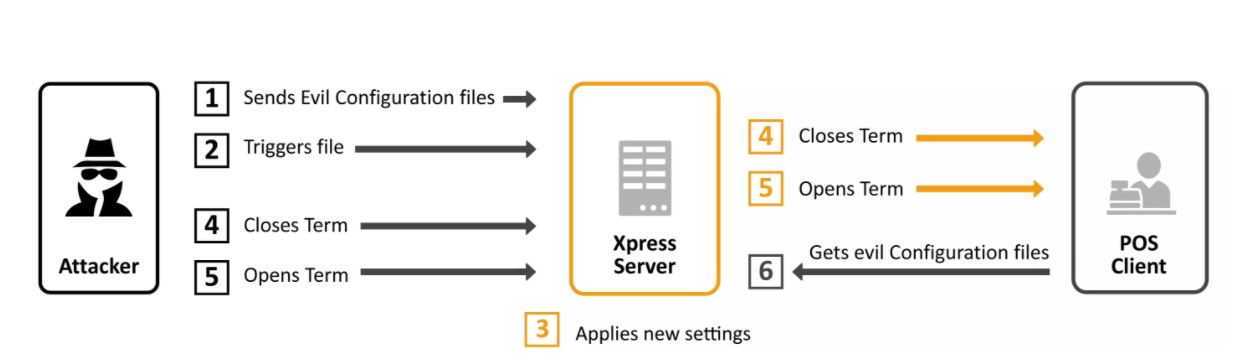

Scénario d'attaque d'un TPV SAP. (crédit : ERPScan)

Scénario d'attaque d'un TPV SAP. (crédit : ERPScan)

![]()

Ce que les deux chercheurs en sécurité du cabinet ERPScan, Dmitry Chastuhin et Vladimir Egorov, ont soulevé est assez édifiant. Dans une vidéo, ils ont ainsi montré la possibilité, grâce à un simple Raspberry Pi coûtant environ 25 dollars, d'accéder au réseau sur lequel le TPV est situé et d'installer un malware permettant d'attribuer à un article une réduction. L'exemple montre ainsi le scan de l'étiquette de prix d'un MacBook apparaissant dans le terminal à 1 euro associé à un ticket de caisse du même montant. Un prix exagérément bas qui saute aux yeux, mais qui pourrait passer inaperçu pour l'opérateur de caisse s'il tenait compte d'une réduction moins importante de l'ordre de 20 à 30%...

« Pour exploiter les contrôles d'autorisation manquants dans le serveur SAP POS Xpress, il faut avoir accès au réseau où se trouve SAP POS. Ce réseau peut être relié à Internet, donc l'attaque peut être menée à distance. Sinon, il est encore possible d'y accéder, par exemple, en connectant Raspberry Pi à des balances électroniques dans un magasin », explique ERPScan. « Une fois que vous êtes, vous avez un contrôle illimité sur le backend et le frontend du système POS, car l'outil peut télécharger un fichier de configuration malveillant sur SAP POS Xpress Server sans aucune procédure d'authentification. Les nouveaux paramètres sont limités par l'imagination des pirates : ils peuvent fixer des prix ou des rabais spéciaux, le moment où la remise est valide, les conditions dans lesquelles il fonctionne - par exemple lors de l'achat d'un produit spécifique. »

Micros d'Oracle aussi victime des cyberpirates

Afin d'éviter ce type d'attaque, les commerçants et détaillants utilisant SAP POS Xpress doivent installer le dernier patch publié par l'éditeur du 21 juillet. « SAP Product Security Response Team collabore souvent avec des entreprises de recherche comme ERPScan pour assurer une divulgation responsable des vulnérabilités. Toutes les vulnérabilités en question dans SAP Point of Sale Retail Xpress Server ont été corrigées et les correctifs de sécurité sont disponibles pour téléchargement sur le support de l'éditeur. Nous conseillons vivement à nos clients de sécuriser leur paysage SAP en appliquant les correctifs de sécurité disponibles depuis le support de SAP », a indiqué l'éditeur.

Outre SAP POS Xpress, les chercheurs d'ERPScan ont par ailleurs également examiné d'autres solutions comme Micros d'Oracle sans toutefois livré, pour l'instant, de compte rendu détaillé comme dans le cas de la vulnérabilité. En août 2016, la division d'Oracle spécialisée dans les systèmes de paiement a été infiltrée par des cybercriminels russes, tout comme également Cin7, ECRS, Navy Zebra, PAR Technology et Uniwell au cours du même mois.

Suivez-nous