L'aéroport de Brisol (Angleterre) avait été ciblé en 2018 par une attaque par ransomware ayant provoqué l'interruption de service d'information aux voyageurs pendant 48 heures. (crédit : D.R.)

De l'Ukraine à l'Angleterre en passant par la France, les aéroports européens constituent des cibles de choix pour les pirates en tout genre. Les chercheurs de la start-up en cybersécurité Cyberbit ont tiré la sonnette d'alarme sur la présence et les conséquences de tels logiciels malveillants dans ces systèmes informatiques.

En 2018, le Clusif avait pointé du doigt dans son rapport annuel la virulence des cyberattaques ayant touché le secteur aérien. Outre les compagnies aériennes (Air Canada, Air France, Cathay Pacific...), les aéroports sont également en première ligne des cyberattaquants qui multiplient les intrusions à des fins aussi bien de déstabilisation que d'appât du gain. Les exemples ne manquent pas avec l'exemple de l'aéroport de Kiev en Ukraine qui avait subi une cyberattaque sans précédent, tout comme l'aéroport anglais de Bristol frappé par un ransomware ayant gravement perturbé l'affichage et le trafic pendant deux jours. La France n'a pas été épargnée, avec une cyberattaque qui a notamment visée l'aéroport Marseille Provence en début d'année ayant abouti à du vol massif de données.

Dans la grande famille des malwares frappant les aéroports, il n'y a pas que ceux visant à détruire et/ou rançonner, mais également les cryptomineurs pompant allègrement de la ressource serveur pour fabriquer de la monnaie virtuelle. Bien que moins dangereuse, cette cybermenace n'en reste pas moins très préoccupante, avec pour effet de ralentir une grand nombre de tâches informatiques (traitements, calculs, processus...). Cela a été le cas par exemple pour un aéroport européen. « Nos chercheurs ont identifié une infection de cryptominage intéressante, dans laquelle un logiciel d'extraction de crypto-monnaie était installé sur plus de 50% des postes de travail de l'aéroport », a prévenu dans un billet la start-up israélienne Cyberbit spécialisée dans les plateformes de simulation d'incidents cyber, la formation ainsi que la détection et la réponse aux intrusions de sécurité.

Une variante du logiciel de cryptominage xmrig repérée en 2018 par Zscaler

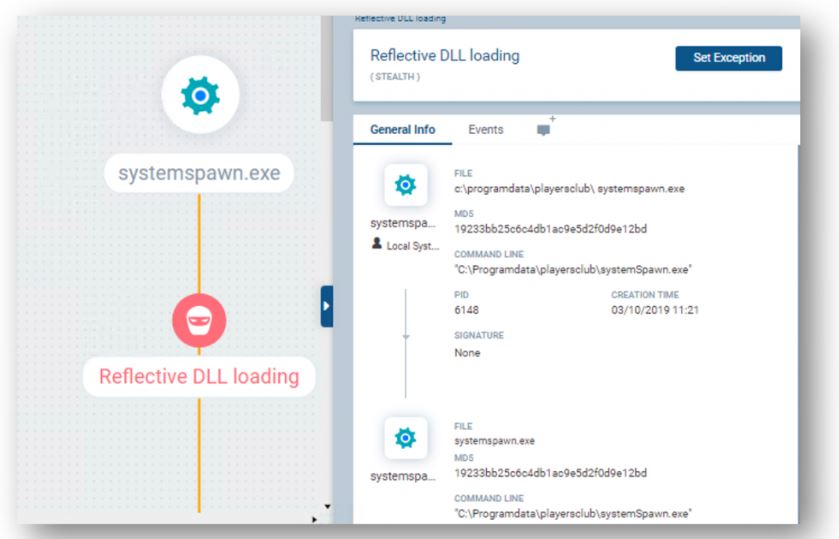

Si l'identité de cet aéroport européen n'a pas été précisée, des détails ont cependant été donnés concernant cette attaque. Après l'installation sur les systèmes de ce groupe de la solution de détection comportementale et avancée des menaces EDR de Cyberbit, un point d'attention a été porté sur l'outil PAExec, dérivé de l'outil Microsoft PSExec permettant de faire tourner des programmes Windows sur des systèmes distants sans installation physique préalable, utilisé à de multiples reprises dans de courtes périodes pour lancer une application, player.exe. « En outre, notre moteur d'analyse comportementale a détecté un chargement de Reflective DLL Loading après l'exécution de player.exe. Il s'agit d'une technique permettant d'injecter à distance une DLL dans un processus sans utiliser le chargeur Windows, ce qui évite d'accéder au disque dur. Le chargement de Reflective DLL Loading est une tactique typique utilisée par des attaquants pour masquer le chargement de fichiers malveillants », a expliqué Cyberbit.

Capture d'écran de l'analyse issue de l'outil de détection avancée des menaces EDR de Cyberbit concernant l'utilisation de Reflective DLL Loading, une technique permettant d'injecter à distance une DLL dans un processus sans utiliser le chargeur Windows. (crédit : Cyberbit)

Après investigation, les chercheurs en sécurité de la start-up en cybersécurité ont fini par suspecter la présence d'un logiciel de cryptominage, eu égard à l'exécution de processus multiples dans un court laps de temps. Après croisement avec le service en ligne VirusTotal, la variante du logiciel malveillant xmrig minant de la monnaie virtuelle Monero repérée par Zscaler en août 2018 a été clairement identifiée. A noter qu'elle n'a pu être découverte par les équipements anti-virus standard pourtant installés sur tous les systèmes informatiques de l'aéroport. « Le malware que nous avons trouvé a été découvert en premier par Zscaler il y a plus d'un an. Il a été modifié juste assez pour échapper à la grande majorité des signatures existantes, avec seulement 16 des 73 produits de détection sur VirusTotal détectant l'échantillon comme malveillant », précise Cyberbit. « Dans le pire des cas, des attaquants auraient pu pénétrer le réseau informatique pour pouvoir accéder au réseau industriel de l'aéroport afin de compromettre des systèmes opérationnels critiques allant des feux de piste aux systèmes de traitement des bagages, en passant par les escalator et ascenseurs, etc. et causer des dommages physiques catastrophiques ».

Suivez-nous