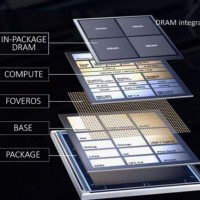

La puce Lakefield combine plusieurs éléments qui débouchent sur un système sur puce singulier comme le sera TigerLake.

Les capacités de sécurité intégrées dans les prochaines puces d'Intel Tiger Lake doivent contrecarrer les attaques in-memory. La technologie de sécurité de la dernière génération de processeurs Intel doit permettre de bloquer le fonctionnement des applications malveillantes.

Comme le veut la tradition, les terminaux mobiles seront les premiers bénéficiaires des processeurs Tiger Lake d'Intel. Depuis au moins deux décennies, le fondeur a pris l'habitude de livrer les puces pour PC portables avant les processeurs pour machines de bureau et pour serveurs. Les puces pour serveurs sont les derniers de la liste, car leur architecture étoffe la plateforme de base avec les instructions orientées serveur. Et il ne suffit pas de les brancher pour qu'ils fonctionnent. Intel a fait beaucoup de tapage autour des performances de Tiger Lake, affirmant que les performances de son GPU embarqué seraient comparables à celles d'un GPU discret de Nvidia ou d'AMD. Il faudra attendre l'avis des testeurs pour le vérifier.

Sur le plan de la sécurité, le grand changement attendu avec les puces Tiger Lake concerne l'ajout de la technologie de contrôle de flux Control-Flow Enforcement Technology ou CET. La technologie CET d'Intel gère l'ordre dans lequel les opérations sont exécutées à l'intérieur du CPU. Les logiciels malveillants peuvent utiliser les vulnérabilités d'autres applications pour détourner leur flux de contrôle et insérer un code malveillant dans l'application, de sorte que le logiciel malveillant s'exécute à l'intérieur d'une application valide, ce qui le rend très difficile à détecter par les programmes antivirus basés sur des logiciels. Ces attaques in-memory diffèrent de l'écriture de code sur disque ou de la demande de rançon via un ransomware.

La mémoire cible privilégiée des cyberpirates

Selon la Zero Day Initiative de TrendMicro (ZDI) citée par Intel, 63,2 % des 1097 vulnérabilités révélées par la ZDI entre 2019 et aujourd'hui ont un rapport avec la sécurité de la mémoire. « Il faut une intégration matérielle profonde dès la conception pour mettre en oeuvre des fonctions de sécurité efficaces tout en limitant au minimum l'impact sur les performances », a écrit Tom Garrison, vice-président du Client Computing Group et directeur général des stratégies et initiatives de sécurité chez Intel dans un billet de blog annonçant les produits. « Comme le montre notre travail, le hardware est la base de toute solution de sécurité. Les solutions de sécurité intégrées dans le hardware offrent la meilleure assurance de sécurité contre les menaces d'aujourd'hui et de demain. Le hardware d'Intel, et la garantie et l'innovation qu'il apporte en matière de sécurité, contribuent à renforcer les couches de la pile qui en dépendent », a encore écrit M. Garrison.

Le CET protège le flux de contrôle en s'appuyant sur deux nouveaux mécanismes de sécurité : la pile fantôme et le suivi indirect au niveau de la branche. La pile fantôme fait une copie du flux de contrôle prévu d'une application et le stocke dans une zone sécurisée de l'unité centrale pour garantir qu'aucune modification non autorisée n'ait lieu dans l'ordre d'exécution prévu de l'application. Les malwares fonctionnent en détournant l'ordre d'exécution prévu d'une application, et la pile fantôme permet donc de bloquer le logiciel malveillant. Le suivi indirect au niveau de la branche protège contre deux techniques appelées programmation orientée par saut (JOP) et programmation orientée par appel (COP), où le malware abuse des instructions JMP (jump) ou CALL pour détourner les tables de saut d'une application légitime.

Attendue avec les Xeon 2022

Alors, à quel moment trouvera-t-on des puces Xeon avec la fonction CET ? La réponse est simple : ce n'est pas pour demain. Intel prépare la sortie de Cooper Lake, et l'on ne trouve aucune mention du CET dans les informations publiées par le fondeur. Cooper Lake est orienté vers l'IA et le HPC. Le CET sera probablement intégré à la prochaine génération de puces Xeon, et chez Intel, le calendrier de livraison de cette famille de puces n'est pas très rapide. Généralement, leur lancement intervient tous les deux ans. Intel devrait lancer des puces Xeon basées sur le design Ice Lake dans le courant de l'année, alors que la puce Ice Lake est disponible pour les machines desktop et portables depuis 2018. Il faudra donc être patient. Mais selon Intel, la technologie devrait bien arriver dans les puces Xeon.

La première spécification CET a été livrée en 2016 par Intel, mais le fondeur l'a mise en attente afin de laisser aux développeurs le temps de régler leurs applications pour le CET. Ils pourront ainsi - y compris les développeurs de systèmes d'exploitation Microsoft Windows et Linux - supporter les instructions CET afin de proposer la protection offerte par CET. Intel a travaillé avec Microsoft pour intégrer CET dans Windows 10. Le support de Microsoft pour CET dans Windows 10 a été baptisé « Hardware-enforced Stack Protection ». Un aperçu de ce support est disponible dès aujourd'hui pour les abonnés Windows Insiders.

Suivez-nous